-

[CISCO/네트워크보안] IDS 및 IDS 특성공부/네트워크 2023. 12. 3. 18:07

제로데이 공격

- 소프트웨어 공급 업체가 알 수 없거나 공개하지 않는 취약점을 악용하는 공격

제로데이 익스플로잇 공격

- 소프트웨어 공급업체가 패치를 개발하고 출시하기전에 그림에 표시된 것처럼 네트워크는 이러한 악용에 취약

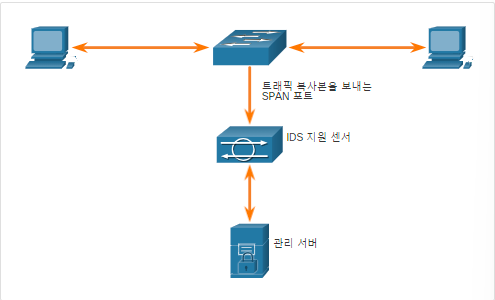

침입탐지시스템 운영(IDS)

- 네트워크의 트래픽을 수동적으로 모니터링하기 위해 구현

- 위 그림은 IDS 지원장치가 트래픽을 복사하여 실제로 전달되는 패킷이 아닌 복사된 트래픽을 분석

오프라인에서 작동하는 IDS의 특징

- IDS는 수동적으로 작동

- IDS는 네트워크에 물리적으로 위치, 트래픽에 도달하려면 미러링

- 네트워크 트래픽은 미러링되지 않는 한 IDS를 통과하지 않음

- 네트워크 트래픽 흐름에 지연시간이 거의 없음

- 트래픽이 모니터링, 기록되지만 패킷에 대한 어떠한 조치 X

이러한 오프라인 IDS 구현을 무차별 모드라고 함

IDS, IPS 장점과 단점

해결책 장점 단점 IDS 네트워크 영향 X(지연시간, 지터) 대응 작업으로 트리거 패킷 중지 X 센서장애가 네트워크 영향 X 네트워크 보안 회피 기술에 매우 취약 센서 과부화가 있어도 네트워크 영향 X IPS 트리거 패킷 중지 O 센서 문제가 네트워크 트래픽에 영향 스트림 정규화 기술 사용 센서 과부하가 네트워크에 영향 네트워크의 약간의 영향(지연시간, 지터)

문제

다양한 네트워크 공격 수법으로 인한 네트워크 보안 회피 기술에 더욱 취약

더보기IDS

지연 시간 및 지터를 도입하여 네트워크 성능에 영향을 미칠 수 있음

더보기IPS

시간에 민감한 애플리케이션이 부정적인 영향을 받지 않도록 구현되어야 합니다.

더보기IDS

트리거 패킷을 중지할 수 없으며 연결 중지가 보장되지 않습니다.

더보기IDS

오프라인 모드로 배포됨

더보기IDS

스트림 정규화 기술을 사용하여 존재하는 많은 네트워크 보안 회피 기능을 줄이거나 제거할 수 있습니다.

더보기IPS

트리거 패킷을 중지하기 위해 패킷 삭제를 수행하도록 구성할 수 있습니다.

더보기IPS

주로 발생 가능한 사고를 식별하고, 사고에 대한 정보를 기록하고, 사고를 보고하는 데 중점을 둡니다.

더보기IDS

인라인으로 배포해야 하며 트래픽이 이를 통과할 수 있어야 합니다.

더보기IPS

이메일 바이러스 및 웜과 같은 자동화된 공격을 차단하는 데 도움이 되지 않음

더보기IDS

IPS의 종류

호스트 기반 IPS(HIPS)

- 의심스러운 활동을 모니터링하고 분석하기 위해 호스트에 설치되는 소프트웨어

- 해당 운영체제 및 중요한 시스템 프로세스를 모니터링하고 보호

- HIPS의 예로 Window Defender 존재

장점 단점 호스트 운영 체제에 특정한 보호 기능 제공 운영체제에 따라 다름 운영체제 및 애플리케이션 수준 보호 제공 모든 호스트에 설치해야 함 메세지가 해독된 후 호스트 보호 네트워크 기반 IPS(NIPS)

- 네트워크 기반 IPS는 라우터와 같은 전용 또는 비전용 IPS 장치를 사용하여 구현 가능

- 네트워크 기반 IPS 센서는 여러 가지 방법으로 구현 가능

- Cisco Firepower appliance

- ASA 방화벽 장치

- ISR 라우터

- VMware용 가상 차세대 IPS(NGIPSv)

- 네트워크 기반 IPS의 예로는 Cisco Firepower NGIPS가 있음

- 모든 네트워크 기반 센서의 하드웨어에는 세 가지 구성 요소가 포함

- NIC - 네트워크 기반 IPS는 이더넷, 패스트 이더넷, 기가비트 이더넷 등 모든 네트워크에 연결 할 수 있어야 함

- 프로세서 - 침입 방지에는 침입 탐지 분석 및 패턴 일치를 수행하기 위한 CPU 성능이 필요

- 메모리 - 메모리는 네트워크 기반 IPS가 공격을 효율적이고 정확하게 탐지하는 능력에 영향을 미침

배포 모드

무차별 모드

- 패킷이 센서를 통과하지 않음

인라인 모드

- 패킷이 센서를 통과함

문제

더보기

더보기거짓

- 호스트 기반 IPS는 호스트 컴퓨터에 설치

- 오직 네트워크 기반 IPS만 무차별 모드 또는 인라인 모드로 구성 가능합니다.

더보기

더보기네트워크에 대기 시간을 추가할 수 있습니다.

- 인라인 NIPS는 트래픽이 대상으로 전달되기 전에 처리되어야 하므로 네트워크에 대기시간을 추가할 수 있음

더보기

더보기HIPS 소프트웨어는 바이러스 백신, 맬웨어 방지 및 방화벽 기능을 결합합니다.

더보기

더보기Window Defender

IPS 구성 요소

IPS 센서에는 두 가지 구성 요소 존재

- IPS 탐지 및 적용 엔진

- 트래픽 유효성 검사를 위해 탐지 엔진은 들어오는 트래픽을 IPS 공격 서 패키지에 포함된 알려진 공격 서명과 비교

- IPS 공격 서명 패키지

- 하나의 파일에 포함된 알려진 공격 서명, 새로운 공격이 발견되면 서명 팩이 자동 업데이트

- 네트워크 트래픽이 이러한 서명과 일치하는지 분석

시스코 IPS 옵션

- Cisco IOS IPS

- CISCO 800, 900, 2900, 3900

- IOS IPS는 더이상 지원하지 않으므로 사용하면 안됨

- CISCO Snort IPS

- CISCO 4000 시리즈 ISR, 1000v 시리지의 CISCO 클라우드 서비스 라우터에서 사용 가능

시스코 IOS IPS

- 네트워크 관리자는 다양한 네트워크 위협에 대해 적절한 대응을 선택하도록 CISCO IOS IPS를 구성 가능

- 세션의 패킷이 서명과 일치하면 CISCO IOS IPS는 다음과 같이 응답하도록 구성 가능

- syslog 서버 또는 중앙 관리 인터페이스 경보 보내기

- 패킷 삭제

- 연결 재설정

- 지정된 시간 동안 위협의 소스 IP 주소로부터 트래픽을 거부

- 지정된 시간 동안 서명이 표시된 연결의 트래픽 거부

'공부 > 네트워크' 카테고리의 다른 글

[네트워크] 데이터 링크 계층 (0) 2023.10.06 [네트워크] MAC, LLC계층 (1) 2023.10.06 [네트워크] 데이터 전송 (0) 2023.10.06 [네트워크] 네트워크 기술 (0) 2023.10.06 [네트워크] 네트워크 개념 (0) 2023.10.06