-

[패킷트레이서/실습] 4.4.8 - 보안 비밀번호 및 SSH 구성공부/패킷 트레이서 2023. 10. 12. 01:154.4.8-packet-tracer---configure-secure-passwords-and-ssh.pka0.72MB

파트 1 : 라우터에 기본 보안 설정

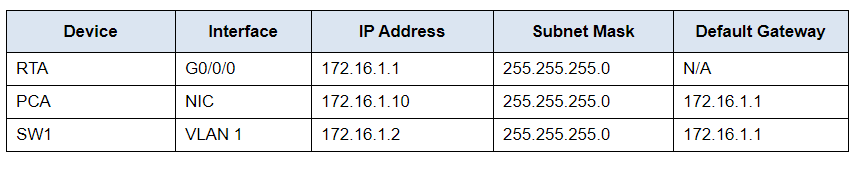

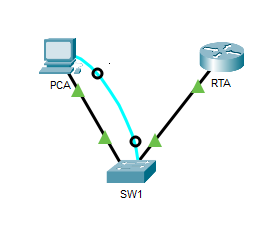

a. Addressing Table에 따라 PCA에서 IP Addressing을 구성합니다.

b. PCA의 터미널에서 RTA로 콘솔을 연결합니다.c. 호스트 이름을 RTA로 구성합니다.

// PCA에 구성해야합니다 en conf t Router(config)#hostname RTA

d. RTA에서 IP 주소 지정을 구성하고 인터페이스를 활성화합니다.

RTA(config)#int g0/0/0 RTA(config-if)#ip add 172.16.1.1 255.255.255.0 RTA(config-if)#no shut

e. 모든 일반 텍스트 암호를 암호화합니다.

RTA(config)#service password-encryption

f. 최소 비밀번호 길이를 10으로 설정합니다.

RTA(config)#security passwords min-length 10

g. 선택한 비밀번호를 설정합니다.

참고: 기억할 암호를 선택합니다. 그렇지 않으면 장치를 잠그면 작업을 재설정해야 합니다.RTA(config)#enable secret cisco12345

h. DNS 조회를 사용하지 않습니다.

RTA(config)#no ip domain-lookup

i. 도메인 이름을 netsec.com으로 설정합니다.

RTA(config)#ip domain-name netsec.com

j. 강력한 암호화된 암호로 원하는 사용자를 만듭니다.

RTA(config)#username minuk secret cisco12345

k. 1024비트 RSA 키를 생성합니다.

RTA(config)#crypto key generate rsa general-keys modulus 1024 // 귀찮아서 한번에 만듦

l. 2분 이내에 4번의 시도 후 로그인에 실패한 사용자를 3분간 차단합니다.

RTA(config)#login block-for 180 attempts 4 within 120

m. SSH 액세스를 위해 모든 VTY 회선을 구성하고 인증에 로컬 사용자 프로파일을 사용합니다.

RTA(config)#line vty 0 4 RTA(config-line)#transport input ssh RTA(config-line)#login local

n. VTY 라인에서 EXEC 모드 제한 시간을 6분으로 설정합니다.

RTA(config-line)#exec-timeout 6

o. NVRAM에 구성을 저장합니다.

end RTA#copy running-config startup-config // 그 후 enter

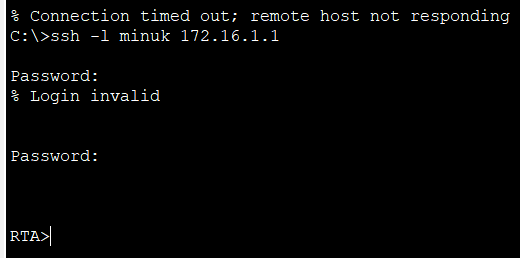

p. PCA 바탕 화면에서 명령 프롬프트에 액세스하여 RTA에 대한 SSH 연결을 설정합니다.

PCA에 주소 설정

ssh -l [username] [target add] password : cisco12345

파트 2 : 스위치에 기본 보안 구성

해당 보안 조치로 스위치 SW1을 구성합니다. 추가 지원이 필요한 경우 라우터의 구성 단계를 참조하십시오.

a. PCA의 터미널에서 SW1로 콘솔을 연결합니다.

b. 호스트 이름을 SW1로 구성합니다.

switch(config)#hostname SW1

c. SW1 VLAN1에서 IP 주소 지정을 구성하고 인터페이스를 활성화합니다.

SW1(config)#int vlan 1 SW1(config-if)#ip add 172.16.1.2 255.255.255.0 SW1(config-if)#no shut

d. 기본 게이트웨이 주소를 구성합니다.

SW1(config)#ip default-gateway 172.16.1.1

e. 사용하지 않는 모든 스위치 포트를 비활성화합니다.

SW1(config-if-range)#int range f0/2-24, g0/2 SW1(config-if-range)#shutdown

참고: 스위치에서는 사용하지 않는 포트를 비활성화하는 것이 좋은 보안 방법입니다. 이 방법 중 하나는 'shutdown' 명령으로 각 포트를 간단히 종료하는 것입니다. 이렇게 하려면 각 포트에 개별적으로 액세스해야 합니다. interface range 명령을 사용하여 여러 포트를 한 번에 수정할 수 있는 바로 가기 방법이 있습니다. SW1에서는 FastEthernet0/1과 GigabitEthernet0/1을 제외한 모든 포트를 다음 명령으로 종료할 수 있습니다:

f. 모든 일반 텍스트 암호를 암호화합니다.

SW1(config)#service password-encryption

g. 선택한 비밀번호를 설정합니다.

SW1(config)#enable secret cisco12345

h. DNS 조회를 사용하지 않습니다.

SW1(config)#no ip domain-lookup

i. 도메인 이름을 netsec.com으로 설정합니다.

SW1(config)#ip domain-name netsec.com

j. 강력한 암호화된 암호로 원하는 사용자를 만듭니다.

SW1(config)#username minuk secret cisco12345

k. 1024비트 RSA 키를 생성합니다.

SW1(config)#crypto key generate rsa How many bits in the modulus [512]: 1024 // 이번에는 한번에 작업 안함

l. SSH 액세스를 위해 모든 VTY 회선을 구성하고 인증에 로컬 사용자 프로파일을 사용합니다.

SW1(config)#line vty 0 15 *Mar 1 16:58:6.756: %SSH-5-ENABLED: SSH 1.99 has been enabled SW1(config-line)#transport input ssh SW1(config-line)#login local

m. 모든 VTY 라인에서 EXEC 모드 제한 시간을 6분으로 설정합니다.

SW1(config-line)#exec-timeout 6 SW1(config-line)#exit SW1(config)#exit

n. NVRAM에 구성을 저장합니다.

SW1#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

밑에 100%가 됐는지 확인해줍시다. '공부 > 패킷 트레이서' 카테고리의 다른 글

[CISCO/구문실습] R2의 VIEW 구성 (2) 2023.11.06 [CISCO/구문실습] R2에서 Privilege Level 구성 (0) 2023.11.06 [CISCO/구문실습] SPAN 구성 및 확인 (0) 2023.11.01 [패킷트레이서/실습] 정적라우팅 (1) 2023.10.31 [패킷트레이서/실습] 서로 다른 VLAN 통신 (1) 2023.10.05